डीडीओएस अटैक क्या है? डीडीओएस अटैक को कैसे रोकें?

Didi O Esa Ataika Kya Hai Didi O Esa Ataika Ko Kaise Rokem

DDoS हमले और DoS हमले इंटरनेट पर सार्वभौमिक रूप से होते हैं, लेकिन परिभाषाएँ अस्पष्ट हैं और कई सर्फर हमेशा अपने नुकसान की उपेक्षा करते हैं। अपनी नेटवर्क सुरक्षा को बेहतर ढंग से सुरक्षित करने के लिए, यह लेख मिनीटूल वेबसाइट DDoS हमले से कैसे बचा जाए और DDoS हमला क्या है, इसके बारे में आपको परिचय देगा।

डीडीओएस अटैक क्या है?

सबसे पहले, DDoS हमला क्या है? DDoS हमला एक साइबर हमला है जिसे वैध अंतिम उपयोगकर्ताओं के लिए एक लक्ष्य प्रणाली, जैसे वेबसाइट या एप्लिकेशन की उपलब्धता को प्रभावित करने के लिए डिज़ाइन किया गया है।

हमेशा की तरह, एक हमलावर बड़ी संख्या में पैकेट या अनुरोध उत्पन्न करेगा जो अंततः लक्ष्य प्रणाली को अभिभूत कर देगा। DDoS हमले को उत्पन्न करने के लिए एक हमलावर कई समझौता या नियंत्रित स्रोतों का उपयोग करता है।

संदेशों, कनेक्शन अनुरोधों, या पैकेटों में अचानक वृद्धि लक्ष्य के बुनियादी ढांचे को प्रभावित करती है और सिस्टम को धीमा या क्रैश करने का कारण बनती है।

डीडीओएस अटैक के प्रकार

विभिन्न प्रकार के DDoS हमले विभिन्न नेटवर्क से जुड़े घटकों को लक्षित करते हैं। यह समझने के लिए कि विभिन्न डीडीओएस हमले कैसे काम करते हैं, यह जानना आवश्यक है कि नेटवर्क कनेक्शन कैसे स्थापित किए जाते हैं।

इंटरनेट पर नेटवर्क कनेक्शन कई अलग-अलग घटकों, या 'परतों' से बने होते हैं। घर बनाने के लिए नींव रखने की तरह, मॉडल में प्रत्येक चरण एक अलग उद्देश्य को पूरा करता है।

जबकि लगभग सभी DDoS हमलों में लक्ष्य डिवाइस या नेटवर्क को ट्रैफ़िक से भर देना शामिल है, हमलों को तीन श्रेणियों में विभाजित किया जा सकता है। एक हमलावर हमले के एक या अधिक विभिन्न साधनों का उपयोग कर सकता है या लक्ष्य द्वारा बरती जाने वाली सावधानियों के आधार पर हमले के कई साधनों को रीसायकल कर सकता है।

अनुप्रयोग-परत हमले

इस प्रकार के हमले को कभी-कभी लेयर 7 DDoS हमला कहा जाता है, OSI मॉडल के लेयर 7 का जिक्र करते हुए, जहां लक्ष्य लक्ष्य संसाधन को समाप्त करना है। हमला सर्वर परत को लक्षित करता है जो वेब पेज उत्पन्न करता है और HTTP अनुरोधों के जवाब में उन्हें प्रसारित करता है।

क्लाइंट साइड पर HTTP अनुरोध को निष्पादित करना कम्प्यूटेशनल रूप से सस्ता है, लेकिन लक्ष्य सर्वर के लिए प्रतिक्रिया देना महंगा हो सकता है क्योंकि सर्वर को आमतौर पर कई फाइलें लोड करनी होती हैं और वेब पेज बनाने के लिए डेटाबेस क्वेरी को चलाना होता है।

HTTP फ्लड एक प्रकार का एप्लिकेशन-लेयर अटैक है, जो एक ही समय में बड़ी संख्या में विभिन्न कंप्यूटरों पर वेब ब्राउज़र में बार-बार रिफ्रेश हिट करने के समान है - सर्वर में बाढ़ आने वाले HTTP अनुरोधों की बाढ़, जिससे सेवा से इनकार कर दिया जाता है .

प्रोटोकॉल हमले

प्रोटोकॉल अटैक, जिसे स्टेट डिप्लेशन अटैक के रूप में भी जाना जाता है, सर्वर संसाधनों या नेटवर्क डिवाइस संसाधनों जैसे फायरवॉल और लोड बैलेंसर्स का अधिक उपयोग करता है, जिसके परिणामस्वरूप सर्विस आउटेज होता है।

उदाहरण के लिए, SYN बाढ़ प्रोटोकॉल हमले हैं। यह एक आपूर्ति कक्ष कार्यकर्ता की तरह है जो एक स्टोर में काउंटर से अनुरोध प्राप्त करता है।

कार्यकर्ता अनुरोध प्राप्त करता है, पैकेज उठाता है, पुष्टि की प्रतीक्षा करता है, और इसे काउंटर पर वितरित करता है। कर्मचारी पैकेज के लिए इतने सारे अनुरोधों से अभिभूत थे कि वे उनकी पुष्टि नहीं कर सकते थे जब तक कि वे और अधिक नहीं संभाल सकते थे, अनुरोधों का जवाब देने के लिए कोई नहीं छोड़ता था।

बड़ा हमला

इस तरह के हमले लक्ष्य और बड़े इंटरनेट के बीच सभी उपलब्ध बैंडविड्थ का उपभोग करके भीड़भाड़ पैदा करने का प्रयास करते हैं। लक्ष्य पर बड़ी मात्रा में डेटा भेजने के लिए एक हमला किसी प्रकार के प्रवर्धन हमले या बड़ी मात्रा में ट्रैफ़िक उत्पन्न करने के अन्य साधनों का उपयोग करता है, जैसे कि बॉटनेट अनुरोध,

यूडीपी बाढ़ और आईसीएमपी बाढ़ दो प्रकार के बड़े हमले हैं।

यूडीपी बाढ़ - यह हमला उपयोगकर्ता डेटाग्राम प्रोटोकॉल (यूडीपी) पैकेट के साथ लक्ष्य नेटवर्क को भर देता है और दूरस्थ मेजबानों पर यादृच्छिक बंदरगाहों को नष्ट कर देता है।

आईसीएमपी बाढ़ - इस प्रकार का DDoS अटैक ICMP पैकेट्स के माध्यम से फ्लड पैकेट्स को टारगेट रिसोर्स तक भेजता है। इसमें उत्तर की प्रतीक्षा किए बिना पैकेटों की एक श्रृंखला भेजना शामिल है। यह हमला इनपुट और आउटपुट बैंडविड्थ दोनों की खपत करता है, जिससे संपूर्ण सिस्टम धीमा हो जाता है।

आप डीडीओएस अटैक का पता कैसे लगाते हैं?

DDoS हमले के लक्षण वैसे ही हैं जैसे आप अपने कंप्यूटर पर पाते हैं - वेबसाइट फ़ाइलों तक धीमी पहुँच, वेबसाइटों तक पहुँचने में असमर्थता, या यहाँ तक कि आपके इंटरनेट कनेक्शन की समस्याएँ।

यदि आपको कुछ अप्रत्याशित वेबसाइट विलंबता समस्याएँ मिलती हैं, तो आप संदेह कर सकते हैं कि क्या अपराधी DDoS हमले हो सकते हैं। कुछ संकेतक हैं जिन पर आप अपनी समस्या को बाहर करने के लिए विचार कर सकते हैं।

- किसी विशिष्ट समापन बिंदु या पृष्ठ पर अनुरोधों की अचानक आमद।

- ट्रैफ़िक की बाढ़ एकल IP या IP पतों की श्रेणी से उत्पन्न होती है।

- नियमित अंतराल पर या असामान्य समय सीमा पर ट्रैफ़िक में अचानक वृद्धि होती है।

- आपकी वेबसाइट तक पहुँचने में समस्याएँ।

- फ़ाइलें धीरे-धीरे लोड होती हैं या बिल्कुल नहीं।

- धीमे या अनुत्तरदायी सर्वर, जिसमें 'बहुत सारे कनेक्शन' त्रुटि नोटिस शामिल हैं।

डीडीओएस अटैक से कैसे बचें?

DDoS हमलों को कम करने के लिए, हमले के ट्रैफ़िक को सामान्य ट्रैफ़िक से अलग करना महत्वपूर्ण है। आधुनिक इंटरनेट पर DDoS ट्रैफिक कई रूपों में आता है। गैर-भ्रामक एकल-स्रोत हमलों से लेकर जटिल अनुकूली बहु-दिशात्मक हमलों तक, ट्रैफ़िक डिज़ाइन भिन्न हो सकते हैं।

बहु-दिशात्मक डीडीओएस हमले, जो विभिन्न तरीकों से लक्ष्य को कम करने के लिए कई हमलों का उपयोग करते हैं, सभी स्तरों पर शमन प्रयासों से विचलित होने की संभावना है।

यदि शमन उपाय अंधाधुंध रूप से यातायात को छोड़ देते हैं या प्रतिबंधित करते हैं, तो सामान्य यातायात को हमले के यातायात के साथ छोड़ दिया जाएगा, और शमन उपायों को रोकने के लिए हमले को संशोधित किया जा सकता है। जटिल विनाश विधि को दूर करने के लिए, स्तरित समाधान सबसे प्रभावी है।

DDoS हमलों को रोकने के लिए सर्वोत्तम अभ्यास हैं और आप उन सभी को DDoS हमलों से बचाने और DDoS हमले के प्रकट होने पर अपने नुकसान को कम करने का प्रयास कर सकते हैं।

विधि 1: एक बहु-स्तरित DDoS सुरक्षा बनाएँ

DDoS हमले कई अलग-अलग प्रकार के होते हैं और प्रत्येक प्रकार एक अलग परत (नेटवर्क परत, परिवहन परत, सत्र परत, अनुप्रयोग परत) या परतों के संयोजन को लक्षित करता है। इसलिए, बेहतर होगा कि आप एक डीडीओएस प्रतिक्रिया योजना बनाएं जिसमें निम्नलिखित आवश्यकताएं शामिल हों।

- एक सिस्टम चेकलिस्ट

- एक प्रशिक्षित प्रतिक्रिया टीम

- अच्छी तरह से परिभाषित अधिसूचना और वृद्धि प्रक्रियाएं।

- आंतरिक और बाहरी संपर्कों की सूची जिन्हें हमले के बारे में सूचित किया जाना चाहिए

- ग्राहकों, या विक्रेताओं जैसे अन्य सभी हितधारकों के लिए एक संचार योजना

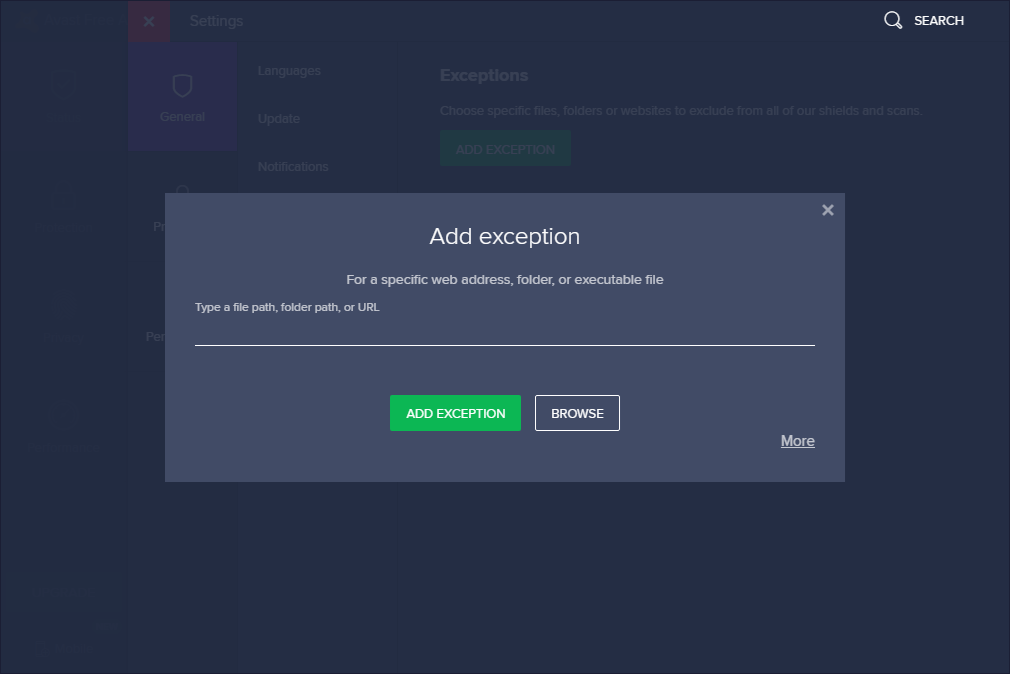

विधि 2: वेब एप्लिकेशन फ़ायरवॉल लागू करें

वेब एप्लिकेशन फ़ायरवॉल (WAF) लेयर 7 DDoS हमलों को कम करने में मदद करने के लिए एक प्रभावी उपकरण है। WAF को इंटरनेट और स्रोत साइट के बीच तैनात करने के बाद, WAF विशिष्ट प्रकार के दुर्भावनापूर्ण ट्रैफ़िक से लक्ष्य सर्वर की सुरक्षा के लिए रिवर्स प्रॉक्सी के रूप में कार्य कर सकता है।

DDoS टूल की पहचान करने के लिए उपयोग किए जाने वाले नियमों के एक सेट के आधार पर अनुरोधों को फ़िल्टर करके परत 7 के हमलों को रोका जा सकता है। एक प्रभावी WAF का एक प्रमुख मूल्य हमलों के जवाब में कस्टम नियमों को जल्दी से लागू करने की क्षमता है।

विधि 3: जानिए हमले के लक्षण

हमने कुछ संकेतक पेश किए हैं जिसका अर्थ है कि आप ऊपर दिए गए DDoS हमलों से पीड़ित हैं। आप उपरोक्त शर्तों के विपरीत अपनी समस्या की जांच कर सकते हैं और उससे निपटने के लिए तत्काल उपाय कर सकते हैं।

विधि 4: नेटवर्क ट्रैफ़िक की सतत निगरानी

सतत निगरानी एक तकनीक और प्रक्रिया है जिसे आईटी संगठन आईटी बुनियादी ढांचे के भीतर अनुपालन मुद्दों और सुरक्षा जोखिमों का तेजी से पता लगाने में सक्षम बनाने के लिए लागू कर सकते हैं। नेटवर्क यातायात की निरंतर निगरानी उद्यम आईटी संगठनों के लिए उपलब्ध सबसे महत्वपूर्ण उपकरणों में से एक है।

यह आईटी संगठनों को लगभग तत्काल प्रतिक्रिया और नेटवर्क पर प्रदर्शन और इंटरैक्शन में अंतर्दृष्टि प्रदान कर सकता है, जो परिचालन, सुरक्षा और व्यावसायिक प्रदर्शन को चलाने में मदद करता है।

विधि 5: नेटवर्क प्रसारण सीमित करें

एक निश्चित अवधि में सर्वर को प्राप्त होने वाले अनुरोधों की संख्या को सीमित करना भी सेवा से इनकार करने वाले हमलों से बचाने का एक तरीका है।

नेटवर्क प्रसारण क्या है? कंप्यूटर नेटवर्किंग में, प्रसारण एक पैकेट को प्रसारित करने के लिए संदर्भित करता है जो नेटवर्क पर प्रत्येक डिवाइस द्वारा प्राप्त किया जाएगा। प्रसारण अग्रेषण को सीमित करना एक उच्च-मात्रा वाले DDoS प्रयास को बाधित करने का एक प्रभावी तरीका है।

ऐसा करने के लिए, आपकी सुरक्षा टीम उपकरणों के बीच नेटवर्क प्रसारण को सीमित करके इस रणनीति का मुकाबला कर सकती है।

जबकि दर सीमित करने से वेब क्रॉलर द्वारा सामग्री की चोरी को धीमा करने में मदद मिल सकती है और क्रूर बल के हमलों से रक्षा हो सकती है, केवल दर सीमित करना परिष्कृत डीडीओएस हमलों का प्रभावी ढंग से मुकाबला करने के लिए पर्याप्त नहीं हो सकता है।

इस तरह, आपके सुरक्षा कवच को बढ़ाने के लिए अन्य तरीके पूरक होने चाहिए।

विधि 6: एक सर्वर अतिरेक है

सर्वर अतिरेक एक कंप्यूटिंग वातावरण में बैकअप, फ़ेलओवर या निरर्थक सर्वर की मात्रा और तीव्रता को संदर्भित करता है। सर्वर अतिरेक को सक्षम करने के लिए, समान कंप्यूटिंग शक्ति, भंडारण, अनुप्रयोगों और अन्य परिचालन मापदंडों के साथ एक सर्वर प्रतिकृति बनाई जाती है।

प्राथमिक सर्वर पर विफलता, डाउनटाइम या अत्यधिक ट्रैफ़िक के मामले में, प्राथमिक सर्वर की जगह लेने या उसके ट्रैफ़िक लोड को साझा करने के लिए एक निरर्थक सर्वर को लागू किया जा सकता है।

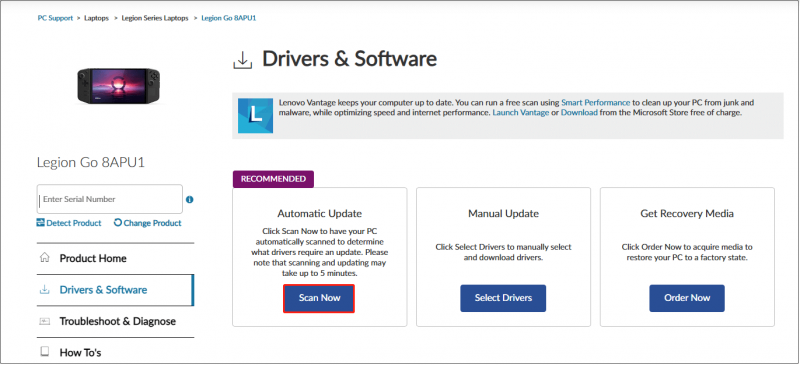

विधि 7: बैकअप टूल का उपयोग करें - मिनीटूल शैडोमेकर

यदि आपको लगता है कि सर्वर रिडंडेंसी करना जटिल है और अपने महत्वपूर्ण डेटा या सिस्टम के लिए अधिक समय और स्थान खाली करना पसंद करते हैं, तो दूसरे का उपयोग करने की अनुशंसा की जाती है बैकअप उपकरण - मिनीटूल शैडोमेकर - अपना बैकअप करने और पीसी शटडाउन और सिस्टम क्रैश को रोकने के लिए।

सबसे पहले, आपको प्रोग्राम को डाउनलोड और इंस्टॉल करना होगा - मिनीटूल शैडोमेकर और फिर आपको मुफ्त में एक परीक्षण संस्करण मिलेगा।

चरण 1: मिनीटूल शैडोमेकर खोलें और क्लिक करें परीक्षण रखें कार्यक्रम में प्रवेश करने के लिए।

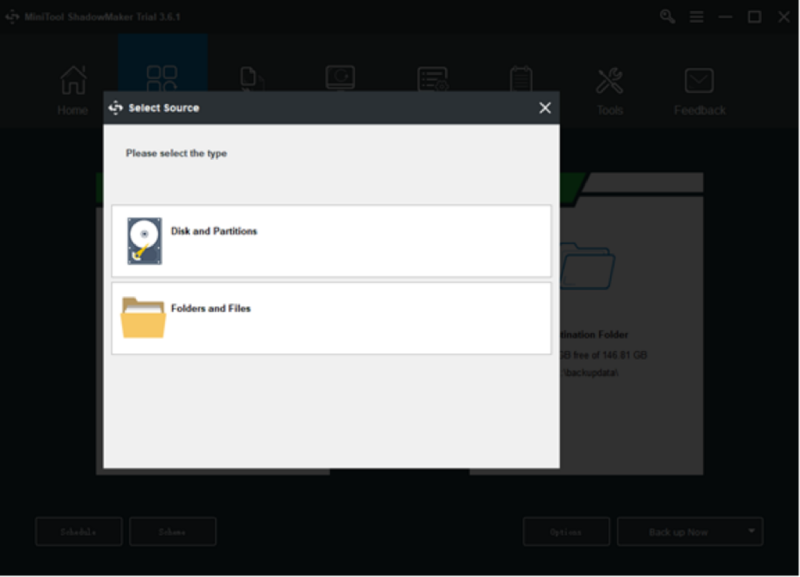

चरण 2: पर स्विच करें बैकअप टैब और क्लिक करें स्रोत खंड।

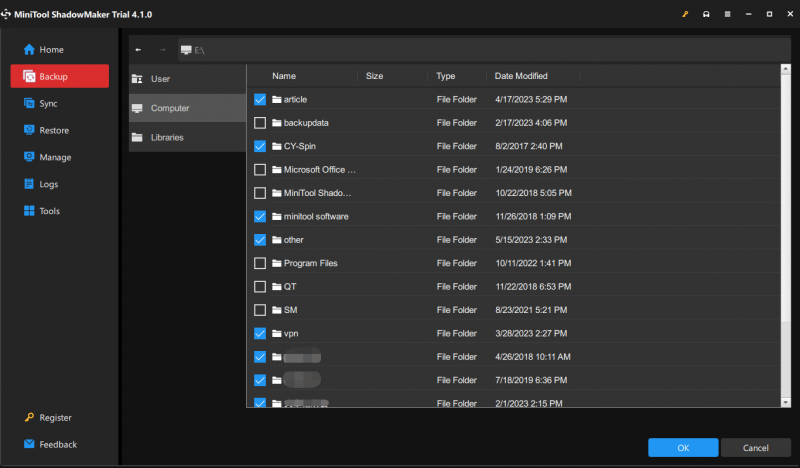

चरण 3: फिर आपको अपनी बैकअप सामग्री होने के लिए चार विकल्प दिखाई देंगे - सिस्टम, डिस्क, विभाजन, फ़ोल्डर और फ़ाइल। अपना बैकअप स्रोत चुनें और क्लिक करें ठीक है इसे बचाने के लिए।

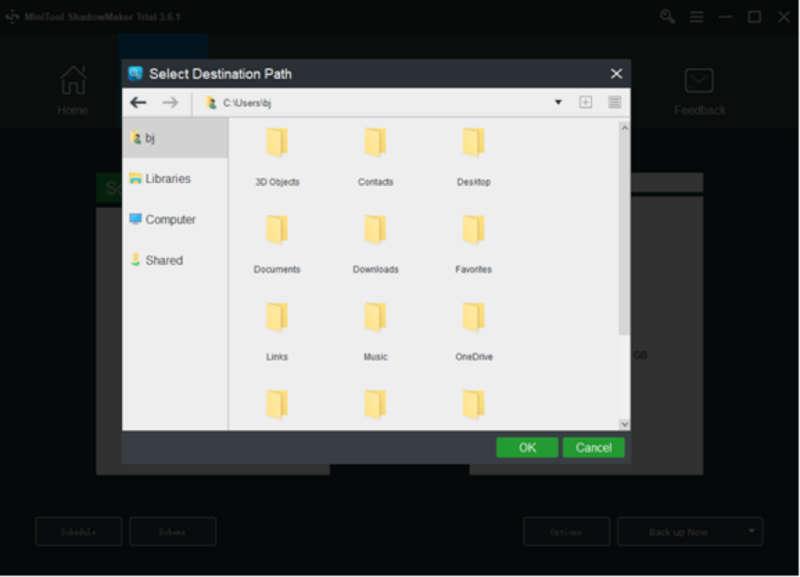

चरण 4: पर जाएं मंज़िल भाग और चार विकल्प चुनने के लिए उपलब्ध हैं, जिनमें शामिल हैं व्यवस्थापक खाता फ़ोल्डर , पुस्तकालयों , संगणक , तथा साझा . अपना गंतव्य पथ चुनें और क्लिक करें ठीक है इसे बचाने के लिए।

बख्शीश : कंप्यूटर क्रैश या बूट विफलता आदि से बचने के लिए अपने डेटा को अपनी बाहरी डिस्क पर बैकअप लेने की अनुशंसा की जाती है।

चरण 5: पर क्लिक करें अब समर्थन देना तुरंत प्रक्रिया शुरू करने का विकल्प या बाद में बैकअप लें बैकअप में देरी करने का विकल्प। विलंबित बैकअप कार्य चालू है प्रबंधित करना पृष्ठ।

जमीनी स्तर:

DDoS हमले से बचने के लिए, आपको इसकी सामान्य समझ होनी चाहिए और इसकी विशेषताओं के आधार पर इसका निवारण करना चाहिए। इस लेख में आपको डीडीओएस हमले से बचाव के तरीके सिखाने के कई तरीके बताए गए हैं और दुर्भाग्य से अगर हमला सामने आता है तो अपने नुकसान को कम से कम कैसे करें। आशा है कि आपकी समस्या का समाधान हो सकता है।

यदि आपको मिनीटूल शैडोमेकर का उपयोग करते समय किसी भी समस्या का सामना करना पड़ा है, तो आप निम्नलिखित टिप्पणी क्षेत्र में एक संदेश छोड़ सकते हैं और हम जल्द से जल्द जवाब देंगे। यदि आपको मिनीटूल सॉफ़्टवेयर का उपयोग करते समय किसी सहायता की आवश्यकता है, तो आप हमसे संपर्क कर सकते हैं [ईमेल सुरक्षित] .

डीडीओएस अटैक से कैसे बचें अक्सर पूछे जाने वाले प्रश्न

डीडीओएस हमले कितने समय तक चलते हैं?2021 में DDoS गतिविधि की मात्रा पिछले वर्षों की तुलना में अधिक थी। हालाँकि, हमने अल्ट्रा-शॉर्ट हमलों की आमद देखी है, और वास्तव में, औसत DDoS चार घंटे से कम समय तक रहता है। इन निष्कर्षों की क्लाउडफ्लेयर द्वारा पुष्टि की गई है, जिसमें पाया गया कि अधिकांश हमले एक घंटे से कम अवधि के होते हैं।

क्या कोई आपको आपके आईपी के साथ डीडीओएस कर सकता है?क्या आप किसी को उनके IP से DDoS कर सकते हैं? हाँ, कोई व्यक्ति केवल आपके IP पते से आपको DDoS कर सकता है। आपके आईपी पते के साथ, एक हैकर आपके डिवाइस को कपटपूर्ण ट्रैफ़िक से अभिभूत कर सकता है, जिससे आपका डिवाइस इंटरनेट से डिस्कनेक्ट हो सकता है और यहां तक कि पूरी तरह से बंद भी हो सकता है।

क्या फ़ायरवॉल DDoS हमले को रोक सकता है?फायरवॉल जटिल DDoS हमलों से रक्षा नहीं कर सकते; वास्तव में, वे DDoS प्रवेश बिंदु के रूप में कार्य करते हैं। हमले सीधे खुले फ़ायरवॉल पोर्ट से होकर गुजरते हैं जिनका उद्देश्य वैध उपयोगकर्ताओं के लिए पहुँच की अनुमति देना है।

क्या डीडीओएस स्थायी है?ट्रांसिएंट डिनायल-ऑफ-सर्विस डॉस हमले तब होते हैं जब एक दुर्भावनापूर्ण अपराधी नियमित उपयोगकर्ताओं को अपने इच्छित उद्देश्य के लिए मशीन या नेटवर्क से संपर्क करने से रोकने का विकल्प चुनता है। प्रभाव अस्थायी या अनिश्चित हो सकता है जो इस बात पर निर्भर करता है कि वे अपने प्रयास के लिए क्या प्राप्त करना चाहते हैं।

![विंडोज सर्वर माइग्रेशन टूल्स और इसके वैकल्पिक [मिनीटूल टिप्स] के लिए गाइड](https://gov-civil-setubal.pt/img/backup-tips/7A/guide-for-windows-server-migration-tools-and-its-alternative-minitool-tips-1.png)

![यदि आपका आईफोन आईफोन का बैकअप नहीं ले सकता है, तो इन तरीकों को आजमाएं [MiniTool Tips]](https://gov-civil-setubal.pt/img/ios-file-recovery-tips/21/if-your-itunes-could-not-back-up-iphone.jpg)

![विंडोज 10 में अपना CPU 100% ठीक करने के लिए 8 उपयोगी उपाय [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/32/8-useful-solutions-fix-your-cpu-100-windows-10.jpg)

![[पूरी गाइड] एनटीएफएस पार्टीशन को दूसरी ड्राइव पर कैसे कॉपी करें?](https://gov-civil-setubal.pt/img/partition-disk/9F/full-guide-how-to-copy-ntfs-partition-to-another-drive-1.jpg)

![[SOLVED] अपर्याप्त संग्रहण (Android) कैसे उपलब्ध करें? [मिनीटूल टिप्स]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/19/how-fix-insufficient-storage-available.jpg)

![[आसान गाइड] हॉगवर्ट्स लिगेसी विन 10/11 पर लोडिंग स्क्रीन पर अटक गई](https://gov-civil-setubal.pt/img/news/51/hogwarts-legacy-stuck-loading-screen-win-10-11.png)

![Windows 10 (4 तरीके) [स्वचालित तरीके] को स्वत: क्रोम अपडेट करने में अक्षम कैसे करें](https://gov-civil-setubal.pt/img/minitool-news-center/31/how-disable-automatic-chrome-updates-windows-10.jpg)

![JPEG डेटा त्रुटि पार्सिंग फ़ोटोशॉप समस्या को कैसे ठीक करें? (3 तरीके) [मिनीटूल न्यूज़]](https://gov-civil-setubal.pt/img/minitool-news-center/87/how-fix-photoshop-problem-parsing-jpeg-data-error.png)

![[हल] कैसे हार्ड ड्राइव क्रैश के बाद डेटा पुनर्प्राप्त करने के लिए विंडोज पर [MiniTool युक्तियाँ]](https://gov-civil-setubal.pt/img/data-recovery-tips/92/how-recover-data-after-hard-drive-crash-windows.jpg)