डीडीओएस बनाम डीओएस | क्या अंतर है और उन्हें कैसे रोकें?

Didi O Esa Banama Di O Esa Kya Antara Hai Aura Unhem Kaise Rokem

इस दुनिया में जहां लोग इंटरनेट पर अधिक भरोसा करते हैं, साइबर दुनिया में कुछ दुर्भावनापूर्ण घटनाएं हो रही हैं। अपराधी लोगों की निजता का फायदा उठाने और डेटा चोरी करने के लिए हर संभव कोशिश कर रहे हैं, जैसे DDoS और DoS हमले। आज, DDoS बनाम DoS के बारे में यह लेख मिनीटूल वेबसाइट उनके मतभेदों का परिचय देंगे।

अधिक प्रकार के साइबर हमलों के साथ, लोगों को उनके बारे में अधिक जानने की आवश्यकता है ताकि लक्षित हमलों के लिए विशिष्ट तरीके तैयार किए जा सकें। इसलिए, इन दो शक्तिशाली शत्रुओं - DDoS हमलों और DoS हमलों को रोकने के लिए, आपको यह पता लगाना चाहिए कि वे क्या हैं।

DDoS अटैक क्या हैं?

DDoS अटैक (डिस्ट्रिब्यूटेड डेनियल-ऑफ-सर्विस अटैक) एक साइबर अपराध है जिसमें हमलावर इंटरनेट ट्रैफ़िक के साथ एक सर्वर को बाढ़ कर देता है ताकि उपयोगकर्ताओं को कनेक्टेड ऑनलाइन सेवाओं और साइटों तक पहुँचने से रोका जा सके। दरअसल, यह काफी हद तक DoS के हमलों से मिलता-जुलता है, इसलिए कई लोग इन दोनों हमलों की गलती करेंगे।

यदि आप DDoS हमलों के बारे में अधिक जानकारी जानना चाहते हैं, तो आप इस लेख को देख सकते हैं: डीडीओएस अटैक क्या है? डीडीओएस अटैक को कैसे रोकें .

डॉस अटैक क्या हैं?

डिनायल ऑफ सर्विस (DoS) अटैक एक प्रकार का नेटवर्क अटैक है जिसमें एक हमलावर किसी मशीन या नेटवर्क संसाधन को अपने लक्षित उपयोगकर्ता के लिए अनुपलब्ध बनाने का प्रयास करता है, जो नेटवर्क से जुड़े मेजबानों की सेवा को अस्थायी या अनिश्चित काल के लिए बाधित करता है।

DoS अटैक और DDoS अटैक के प्रकार

यद्यपि वे कंप्यूटर पर हमला करने के समान उद्देश्यों को साझा करते हैं, फिर भी आप उन्हें उनके विभिन्न आक्रमण विधियों द्वारा वर्गीकृत कर सकते हैं। यह DoS हमलों और DDoS हमलों के बीच एक बड़ा अंतर है। DoS अटैक और DoS अटैक क्रमशः तीन प्रकार के होते हैं।

तीन प्रकार के डॉस अटैक

टियरड्रॉप अटैक

टियरड्रॉप अटैक टीसीपी/आईपी स्टैक कार्यान्वयन में पैकेट के हेडर में जानकारी का फायदा उठाता है जो आईपी टुकड़े पर भरोसा करता है।

एक आईपी खंड में जानकारी होती है जो इंगित करती है कि खंड में मूल पैकेट का कौन सा खंड है, और कुछ टीसीपी/आईपी स्टैक, जैसे कि सर्विस पैक 4 से पहले एनटी, ओवरलैपिंग ऑफसेट के साथ जाली खंड प्राप्त करने पर दुर्घटनाग्रस्त हो जाएगा।

जब एक नेटवर्क पर एक आईपी पैकेट प्रसारित किया जाता है, तो पैकेट को छोटे टुकड़ों में विभाजित किया जा सकता है। एक हमलावर दो (या अधिक) पैकेट भेजकर टियरड्रॉप हमले को लागू कर सकता है।

बाढ़ हमला

SYN बाढ़ के हमले टीसीपी के तीन-तरफा हैंडशेक तंत्र का फायदा उठाते हैं। हमलावर एक जाली आईपी पते का उपयोग करके हमले के अंत में एक अनुरोध भेजता है, और हमला किए गए अंत द्वारा भेजा गया प्रतिक्रिया पैकेट कभी भी गंतव्य तक नहीं पहुंचता है। इस मामले में, कनेक्शन बंद होने की प्रतीक्षा करते समय हमला किया गया अंत संसाधनों का उपभोग करता है।

यदि ऐसे हजारों कनेक्शन हैं, तो मेजबान संसाधन समाप्त हो जाएंगे, इस प्रकार हमले के लक्ष्य को प्राप्त करना होगा।

आईपी विखंडन हमला

IP फ़्रेग्मेंटेशन अटैक एक प्रकार के कंप्यूटर प्रोग्राम पुनर्गठन भेद्यता को संदर्भित करता है। यह संशोधित नेटवर्क पैकेट भेज सकता है, लेकिन प्राप्त करने वाले नेटवर्क को पुनर्गठित नहीं किया जा सकता है। बड़ी संख्या में असेंबल किए गए पैकेटों के कारण, नेटवर्क फंस जाता है और अपने सभी संसाधनों का उपयोग करता है।

तीन प्रकार के डीडीओएस हमले

बड़ा हमला

एक सर्वर पर इतने अधिक ट्रैफिक के साथ बमबारी करके वॉल्यूमेट्रिक हमले किए जाते हैं कि इसकी बैंडविड्थ पूरी तरह से समाप्त हो जाती है।

ऐसे हमले में, एक दुर्भावनापूर्ण अभिनेता लक्ष्य के नकली आईपी पते का उपयोग करके DNS सर्वर को अनुरोध भेजता है। DNS सर्वर तब लक्ष्य सर्वर को अपनी प्रतिक्रिया भेजता है। जब बड़े पैमाने पर किया जाता है, तो DNS प्रतिक्रियाओं की बाढ़ लक्ष्य सर्वर पर कहर बरपा सकती है।

प्रोटोकॉल हमले

प्रोटोकॉल DDoS हमले इंटरनेट संचार प्रोटोकॉल में कमजोरियों पर निर्भर करते हैं। चूंकि इनमें से कई प्रोटोकॉल वैश्विक उपयोग में हैं, इसलिए उनके काम करने के तरीके को बदलना जटिल है और रोल आउट करने में बहुत धीमा है।

उदाहरण के लिए, बॉर्डर गेटवे प्रोटोकॉल (बीजीपी) अपहरण एक प्रोटोकॉल का एक बेहतरीन उदाहरण है जो डीडीओएस हमले का आधार बन सकता है।

वेब अनुप्रयोग-आधारित हमले

एक एप्लिकेशन हमले में साइबर अपराधी शामिल होते हैं जो अनधिकृत क्षेत्रों तक पहुंच प्राप्त करते हैं। हमलावर आमतौर पर एप्लिकेशन परत को देखने के साथ शुरू करते हैं, कोड के भीतर लिखे गए एप्लिकेशन कमजोरियों का शिकार करते हैं।

DDoS बनाम DoS अटैक

DDoS हमलों की DoS हमलों से तुलना करने के लिए, यह लेख उनकी महत्वपूर्ण विशेषताओं में अंतर को स्पष्ट करेगा।

इंटरनेट कनेक्शन

DoS और DDoS हमलों के बीच महत्वपूर्ण अंतर यह है कि DDoS पीड़ित के कंप्यूटर नेटवर्क को ऑफ़लाइन रखने के लिए कई इंटरनेट कनेक्शन का उपयोग करता है जबकि DoS एकल कनेक्शन का उपयोग करता है।

हमले की गति

DDoS, DoS हमले की तुलना में तेज़ हमला है। चूंकि डीडीओएस हमले कई स्थानों से आते हैं, इसलिए उन्हें एक ही स्थान पर डीओएस हमलों की तुलना में बहुत तेजी से तैनात किया जा सकता है। हमले की बढ़ी हुई गति का पता लगाना अधिक कठिन हो जाता है, जिसका अर्थ है कि क्षति में वृद्धि या विनाशकारी परिणाम भी।

पता लगाने में आसानी

DDoS हमलों की तुलना में DoS हमलों का पता लगाना आसान है। गति तुलना परिणाम ने हमें बताया है कि DDoS हमले DoS की तुलना में तेज़ प्रदर्शन करते हैं, जिससे हमले का पता लगाना कठिन हो सकता है।

इसके अलावा, चूंकि एक डीओएस एक ही स्थान से आता है, इसलिए इसकी उत्पत्ति का पता लगाना और कनेक्शन को अलग करना आसान होता है।

ट्रैफिक वॉल्युम

DDoS हमले हमलावर को पीड़ित नेटवर्क पर भारी मात्रा में ट्रैफ़िक भेजने की अनुमति देते हैं। एक DDoS हमला कई दूरस्थ मशीनों (लाश या बॉट्स) को नियोजित करता है, जिसका अर्थ है कि यह एक साथ विभिन्न स्थानों से बहुत अधिक मात्रा में ट्रैफ़िक भेज सकता है, एक सर्वर को तेजी से इस तरह से ओवरलोड कर सकता है जो पता लगाने से बचता है।

निष्पादन का तरीका

DDoS हमलों में, पीड़ित पीसी को कई स्थानों से भेजे गए डेटा के पैकेट से लोड किया जाता है; DoS हमलों में, पीड़ित पीसी को एक ही स्थान से भेजे गए डेटा के पैकेट से लोड किया जाता है।

डीडीओएस हमले एक कमांड और नियंत्रण (सी एंड सी) सर्वर द्वारा प्रबंधित एक बॉटनेट बनाने के लिए मैलवेयर (बॉट्स) से संक्रमित कई मेजबानों का समन्वय करते हैं। इसके विपरीत, DoS हमले आमतौर पर एक मशीन से हमलों को अंजाम देने के लिए स्क्रिप्ट या टूल का उपयोग करते हैं।

कौन सा अधिक खतरनाक है?

DDoS हमलों और DoS हमलों के बीच उपरोक्त तुलना के अनुसार, यह स्पष्ट है कि DDoS हमले कई पहलुओं से अधिक हैं, जिससे DDoS हमले अब तक एक कठिन मुद्दा बन गए हैं।

DDoS और DoS हमले दोनों खतरनाक हैं और उनमें से कोई भी गंभीर शटडाउन समस्या का कारण बन सकता है। लेकिन DDoS हमले DoS हमलों की तुलना में अधिक खतरनाक होते हैं क्योंकि पूर्व वितरित सिस्टम से लॉन्च किए जाते हैं जबकि बाद वाले को एकल सिस्टम से निष्पादित किया जाता है।

यदि आप जानना चाहते हैं कि कैसे पहचानें कि आप DDoS हमलों या DoS हमलों से गुज़र रहे हैं। कुछ संकेत हैं जिन्हें आप समझ सकते हैं।

- एक अनदेखी धीमी नेटवर्क प्रदर्शन।

- डिजिटल गुणों में से एक द्वारा सेवा से इनकार।

- एक ही नेटवर्क पर मशीनों से नेटवर्क कनेक्टिविटी का अज्ञात नुकसान।

- कोई भी अचानक डाउनटाइम या प्रदर्शन संबंधी समस्याएं।

DoS और DDoS अटैक क्यों होते हैं?

लाभ की तलाश

अधिकांश साइबर-आपराधिक गतिविधियाँ लाभ की तलाश से उत्पन्न होती हैं। इंटरनेट पर, एक विशेष खजाना है जो अपराधियों के लिए एक बड़ी अपील है - आभासी संपत्ति। कई हमलों के साथ, कुछ ई-कॉमर्स वेबसाइटें क्रैश हो जाएंगी और जो अधिक गंभीर है वह है आर्थिक नुकसान।

इसके अलावा, लोगों की निजता को भी एक लाभदायक संपत्ति माना जाता है। इसे ज़रूरतमंद कंपनियों को बेचा जा सकता है, जैसे शॉपिंग प्लेटफ़ॉर्म या अन्य सेवा व्यवसाय।

वैचारिक विश्वास

उन हैकरों के लिए, वे जो चाहते हैं वह लाभ के लिए नहीं बल्कि अपने राजनीतिक समर्थन या असंतोष को प्रदर्शित करने के लिए है। वे राजनेताओं, राजनीतिक समूहों, या अन्य सरकारी और गैर-सरकारी संगठनों को लक्षित करेंगे क्योंकि एक वेबसाइट को बंद करने के लिए उनके वैचारिक विश्वास अलग-अलग हैं।

सायबर युद्ध

जब कुछ लोग इतने आक्रामक तरीके से अपने राजनीतिक असंतोष का दावा करते हैं, तो अलग-अलग राजनीतिक समर्थन वाले लोग उसी तरह से वापस लड़ेंगे, जो साइबर युद्ध को ट्रिगर करता है। आमतौर पर, राजनीतिक या सैन्य उद्देश्यों के लिए आतंकवादियों और आतंकवादियों द्वारा विभिन्न प्रकार के डीडीओएस हमले का प्रयास किया जाता है।

दुर्भावनापूर्ण प्रतियोगी

व्यक्तिगत हित के लिए, कुछ प्रतियोगी अपने प्रतिद्वंद्वियों पर हमला करने के लिए दुर्भावनापूर्ण कार्रवाई करेंगे और डीडीओएस हमले आमतौर पर वाणिज्यिक युद्धों में उपयोग किए जाते हैं।

DDoS हमले एक उद्यम के नेटवर्क को नीचे कर सकते हैं, जिसके दौरान प्रतिद्वंद्वी अपने ग्राहकों को चुरा सकते हैं।

DDoS और DoS हमलों को कैसे रोकें?

अब जब आपने DoS बनाम DDoS हमलों के बारे में जान लिया है, तो आपको आश्चर्य हो सकता है कि क्या एहतियात के लिए उपयोग की जाने वाली कोई उपलब्ध विधियाँ हैं। DDoS हमलों और DoS हमलों को रोकने के लिए, आप निम्नानुसार कर सकते हैं।

- बहुस्तरीय DDoS सुरक्षा बनाएं।

- वेब अनुप्रयोग फ़ायरवॉल लागू करें।

- जानिए हमले के लक्षण।

- नेटवर्क ट्रैफ़िक की निरंतर निगरानी का अभ्यास करें।

- नेटवर्क प्रसारण सीमित करें।

- एक सर्वर अतिरेक है।

इसके अलावा, बैकअप के महत्व पर जोर देना उचित है। जो भी DDoS हमले या DoS हमले करते हैं, वे धीमे इंटरनेट प्रदर्शन, वेबसाइट शटडाउन, सिस्टम क्रैश आदि का कारण बन सकते हैं। केवल अगर आपने अन्य बाहरी डिस्क में सिस्टम बैकअप तैयार किया है, तो सिस्टम बहाली जल्द ही प्रदर्शन कर सकती है।

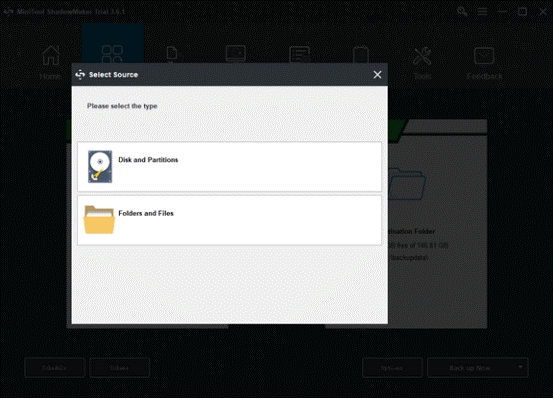

इस तरह, MniTool शैडोमेकर आपकी मांगों को पूरा कर सकता है और अन्य उपलब्ध सुविधाएँ आपके बैकअप अनुभव को बेहतर बनाने के लिए निर्धारित हैं। आप एक शेड्यूल्ड बैकअप (दैनिक, साप्ताहिक, मासिक, ऑन इवेंट) और बैकअप स्कीम ( पूर्ण बैकअप, वृद्धिशील बैकअप, अंतर बैकअप ) आपकी सुविधा के लिए।

इस प्रोग्राम को डाउनलोड और इंस्टॉल करने के लिए जाएं और आप 30 दिनों के लिए मुफ्त में परीक्षण संस्करण का आनंद ले सकते हैं।

चरण 1: मिनीटूल शैडोमेकर खोलें और क्लिक करें परीक्षण रखें कार्यक्रम में प्रवेश करने के लिए।

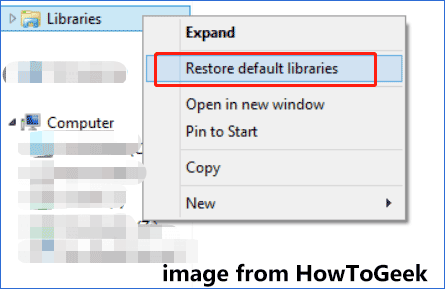

चरण 2: पर जाएं बैकअप टैब और व्यवस्था स्रोत के रूप में चुना गया है। यदि आप अन्य बैकअप लक्ष्यों - डिस्क, विभाजन, फ़ोल्डर, और फ़ाइल - या अन्य बैकअप गंतव्यों में बदलना चाहते हैं - तो व्यवस्थापक खाता फ़ोल्डर , पुस्तकालयों , संगणक , तथा साझा , आप पर क्लिक कर सकते हैं स्रोत या मंज़िल अनुभाग और उन्हें फिर से चुनें।

चरण 3: बैकअप समाप्त करने के लिए, आपको क्लिक करना होगा . अब समर्थन देना तुरंत प्रक्रिया शुरू करने का विकल्प या बाद में बैकअप लें बैकअप में देरी करने का विकल्प। विलंबित बैकअप कार्य चालू है प्रबंधित करना पृष्ठ।

जमीनी स्तर:

सभी साइबर हमले आपके डेटा की हानि या गोपनीयता की घुसपैठ को संभव बना सकते हैं, जिसे रोकना मुश्किल है। हालाँकि, अधिक गंभीर स्थिति होने से बचने के लिए, आप अपने सभी महत्वपूर्ण डेटा के लिए एक बैकअप योजना बना सकते हैं। DDoS बनाम DoS के बारे में इस लेख में दो आम हमले किए गए हैं। आशा है कि आपकी समस्या का समाधान हो सकता है।

यदि आपको मिनीटूल शैडोमेकर का उपयोग करते समय किसी भी समस्या का सामना करना पड़ा है, तो आप निम्नलिखित टिप्पणी क्षेत्र में एक संदेश छोड़ सकते हैं और हम जल्द से जल्द जवाब देंगे। यदि आपको मिनीटूल सॉफ़्टवेयर का उपयोग करते समय किसी सहायता की आवश्यकता है, तो आप हमसे संपर्क कर सकते हैं [ईमेल सुरक्षित] .

DDoS बनाम DoS अक्सर पूछे जाने वाले प्रश्न

क्या आप एक कंप्यूटर से DDoS कर सकते हैं?अपने छोटे पैमाने और बुनियादी प्रकृति के कारण, पिंग-ऑफ-डेथ हमले आमतौर पर छोटे लक्ष्यों के खिलाफ सबसे अच्छा काम करते हैं। उदाहरण के लिए, हमलावर एकल कंप्यूटर या वायरलेस राउटर को लक्षित कर सकता है। हालांकि, इसके सफल होने के लिए, दुर्भावनापूर्ण हैकर को पहले डिवाइस के आईपी पते का पता लगाना होगा।

DDoS हमलों की लागत कितनी है?खोए हुए राजस्व और डेटा में, आपके तकनीकी व्यवसाय या आपके ग्राहक के व्यवसाय पर DDoS हमले की लागत तेजी से बढ़ सकती है। औसत छोटे से मध्यम आकार के व्यवसाय प्रति हमले 0,000 खर्च करते हैं।

DoS हमलों के दो उदाहरण क्या हैं?DoS हमलों की दो सामान्य विधियाँ हैं: बाढ़ सेवाएँ या क्रैश सेवाएँ। बाढ़ के हमले तब होते हैं जब सिस्टम सर्वर को बफर करने के लिए बहुत अधिक ट्रैफ़िक प्राप्त करता है, जिससे वे धीमा हो जाते हैं और अंततः रुक जाते हैं। लोकप्रिय बाढ़ हमलों में बफर ओवरफ्लो हमले शामिल हैं - सबसे आम DoS हमला।

डीडीओएस हमले कितने समय तक चलते हैं?इस प्रकार के छिटपुट हमले की अवधि अलग-अलग हो सकती है, कुछ मिनटों तक चलने वाली छोटी-छोटी कार्रवाइयों से लेकर एक घंटे से अधिक लंबी हड़ताल तक। स्वीडिश टेलीकॉम तेलिया कैरियर की DDoS थ्रेट लैंडस्केप रिपोर्ट 2021 के अनुसार, प्रलेखित हमले औसतन 10 मिनट की अवधि में होते हैं।

![फिक्स्ड एरर: कॉल ऑफ़ ड्यूटी मॉडर्न वारफेयर देव एरर 6068 [मिनीटूल टिप्स]](https://gov-civil-setubal.pt/img/disk-partition-tips/25/fixed-error-call-duty-modern-warfare-dev-error-6068.jpg)

![आपको यह क्रिया करने की अनुमति चाहिए: हल किया हुआ [मिनीटूल समाचार]](https://gov-civil-setubal.pt/img/minitool-news-center/06/you-need-permission-perform-this-action.png)

![फ्री में मूवी देखने के लिए 7 बेस्ट यसमूवीज [२०२१]](https://gov-civil-setubal.pt/img/movie-maker-tips/75/7-best-yesmovies-watch-movies.png)

![बाहरी ड्राइव करने के लिए फ़ोल्डर 10 विंडोज सिंक कैसे करें? शीर्ष 3 उपकरण! [मिनीटूल टिप्स]](https://gov-civil-setubal.pt/img/backup-tips/07/how-sync-folders-windows-10-external-drive.png)

![[हल] प्रत्यक्ष पहुँच त्रुटि के लिए CHKDSK खुली मात्रा नहीं कर सकता है [MiniTool युक्तियाँ]](https://gov-civil-setubal.pt/img/data-recovery-tips/39/chkdsk-cannot-open-volume.jpg)

![यदि आप अपने iPhone को सक्रिय नहीं कर सकते हैं, तो इसे ठीक करने के लिए ये काम करें [मिनीटूल समाचार]](https://gov-civil-setubal.pt/img/minitool-news-center/23/if-you-can-t-activate-your-iphone.png)

![Microsoft स्टोर गेम कहाँ स्थापित होता है? यहाँ उत्तर प्राप्त करें [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/15/where-does-microsoft-store-install-games.jpg)